제로 트러스트 아키텍처

Zero Trust Architecture모든 것을 의심해야 합니다.

Zero Trust Architecture모든 것을 의심해야 합니다.

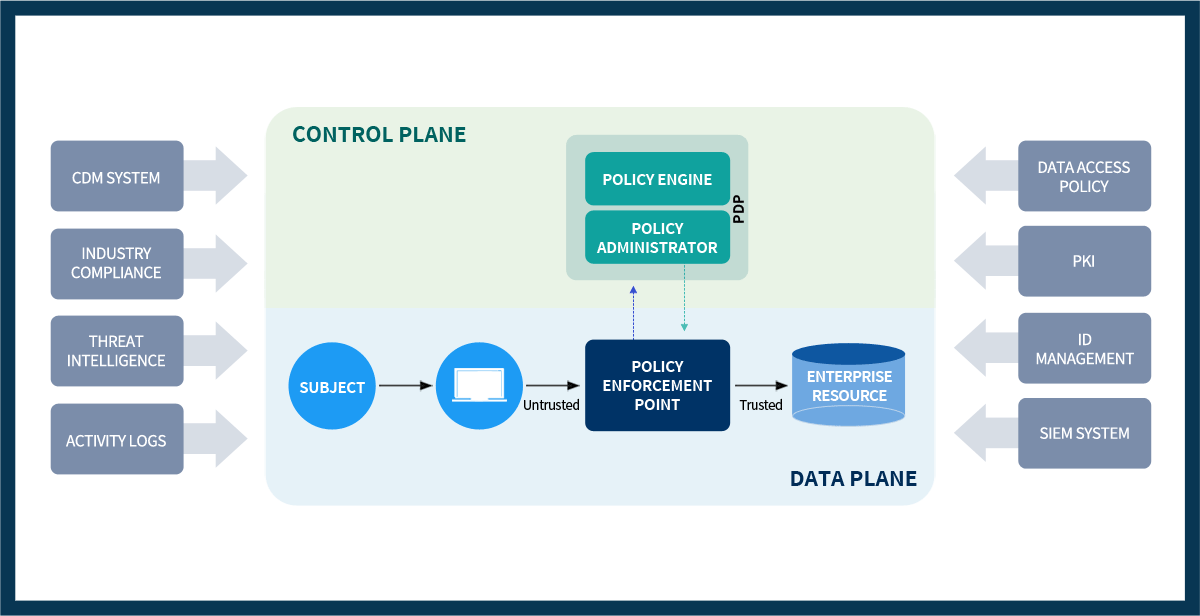

제로 트러스트 아키텍처의 논리적 구성 요소

상시 진단 및 대응 (CDM, Continuous Diagnostics and Mitigation)

위협 인텔리전스 피드 (Threat intelligence feed(s))

네트워크 및 시스템 활동 로그 (Network and system activity logs)

통합보안이벤트관리 (SIEM, Security Information and Event Management)